هر سازمان و هر سیستمی برای پایدار بودن و ادامه چرخه حیات خود نیازمند به کسب اطلاعات و از آن مهمتر حفاظت از اطلاعات خود میباشد. در صورت نشر و دستیابی به اطلاعات، پایداری سیستم به خطر افتاده و منجر به نابودی آن خواهد شد. به این علت که اطلاعات یک سازمان و سیستم های سازمانی حیاتی ترین سرمایه یک سازمان میباشد، به کارگیری یک سیستم امنیتی قوی میتواند برای حفظ امنیت اطلاعات هر سازمان بسیار موثر باشد. این سیستم بر اساس نیازهای سازمان و میزان اهمیت اطلاعات در آن بوده و از تمامی سرمایه های اطلاعاتی سازمان محافظت کند. سیستم مدیریت امنیت اطلاعات ( ISMS )ابزاری مناسب جهت طراحی و کنترل امنیت اطلاعات در یک سازمان میباشد که به تفصیل درباره این سیستم صحبت خواهیم کرد.

تعریف سیستم ( System ) و استاندارد

سیستم متشکل از مجموعه ای از اجزاء است که برای رسیدن به هدف خاصی در کنار هم جمع شده اند. سیستم مدیریت امنیت اطلاعات نیز از مجموعه ای از اجزاء تشکیل شده است که برای رسیدن به هدفی خاص که برقراری و مدیریت امنیت اطلاعات سازمان یا شرکت می باشد در کنار هم جمع شده اند. سیستم مدیریت امنیت یک ساختار استاندارد و تعریف شده میباشد و یک معیار و اساس برای این کار تعیین شده است. مشخص نمودن و تعریف این معیارها بر عهده یک سازمان بین المللی است که استانداردها در آن تهیه و تنظیم می شوند که این سازمان ISO یا International Standardization Organization میباشد. این سازمان وظیفه تدوین استاندارد های یکپارچه در دنیا را بر عهده دارد و هر استانداردی در این سازمان تعریف و تهیه شده است. استاندارد برای مدیریت سیستم امنیت اطلاعات با کد ISO 27000 تعریف شده است که در ادامه به توضیح آن میپردازیم.

ساختار یک استاندارد به چه شکل است ؟

موردی که استانداردها از یکدیگر متمایز میکند، محتوای آنهاست در حالیکه از نظر ساختاری شبیه به هم میباشند. در همه استانداردهای بین المللی ISO یک سری کنترل وجود دارد که بیانگر معیارهایی است که برای پیاده سازی استانداردها مورد نیاز است. برای مثال یکی از کنترل های سیستم مدیریت امنیت اطلاعات این است که بایستی بر روی امنیت فیزیکی درب های ورود و خروج ساختمان کنترل انجام شود. کنترل ها به تشریح معیارها میپردازند ولی چگونگی انجام آنها را مشخص نمیکنند. هر استانداردی دارای یک سری کنترل است که در قالب سرفصل هایی ارائه می شوند. در سازمان ها لازم نیست تمامی این معیارها رعایت شود تا بتوانید سیستم مدیریتی خود را پیاده سازی کنید ، شما بر حسب سرویس و نیازی که دارید از بین این کنترل ها ، آنهایی که در محیط شما قابل استفاده هستند را انتخاب و شروع به پیاده سازی می کنید. اما بعد از اینکه شما از بین کنترل های موجود ، آنهایی که مورد نیازتان هستند را انتخاب کردید ، بایستی آنها را بصورت مدون و مرتب تشریح و بر حسب نیاز خودتان آن را بهینه سازی و تدوین کنید . بعد از اینکه تمامی این مراحل انجام شد یک مستند متنی به وجود می آید که به آن خط مشی یا Policy گفته می شود و شما ساختار استاندارد سازمان را بر اساس آن تعریف می کنید. خط مشی امنیت اطلاعات که به بیانیه امنیت اطلاعات نیز معروف است در واقع الگوی اصلی است که شما در حوزه امنیت اطلاعات برای سازمان خود تدوین می کنید تا بر اساس آن امنیت اطلاعات خود را مدیریت کنید. توجه کنید که در این مستند چگونگی برقراری امنیت تشریح نشده است ، چگونگی انجام و پیاده سازی امنیت در مستندی جداگانه به نام دستورالعمل امنیت اطلاعات تشریح می شود.

امنیت اطلاعات

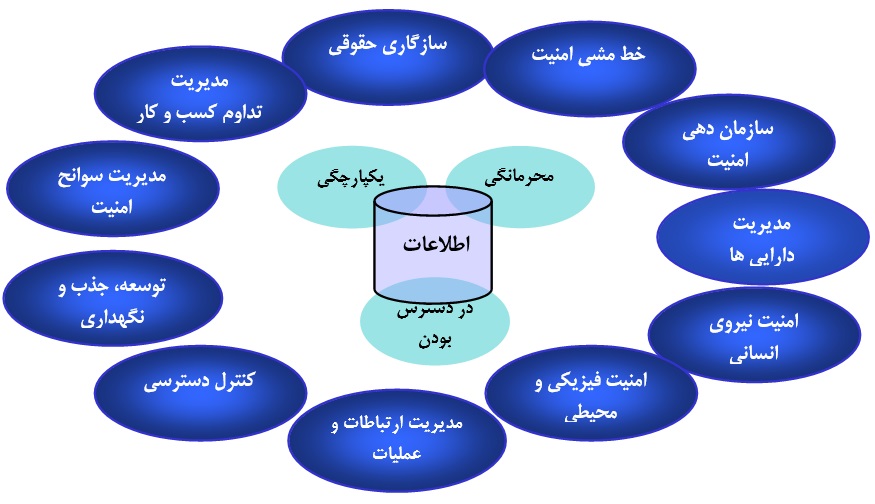

امنیت اطلاعات، محفاظت اطلاعات و به حداقل رساندن دسترسی غیر مجاز به آنها میباشد. امنیت اطلاعات حفاظت از محرمانگی ، تمامیت و دسترس پذیری اطلاعات است. سایر ویژگی ها از قبیل اصالت ، قابلیت جوابگویی ، اعتبار ، انکار ناپذیری و قابلیت اطمینان اطلاعات نیز از ویژگی های امنیت اطلاعات میباشد.

مدیریت امنیت اطلاعات

مدیریت امنیت اطلاعات بخشی از مدیریت اطلاعات است که وظیفه آن تعیین اهداف ، امنیت و بررسی موانع رسیدن به این اهداف و ارائه راهکارهای لازم میباشد.

سیستم مدیریت امنیت اطلاعات ISMS

ISMS بخشی از سیستم مدیریت کلی و سراسری در یک سازمان است که بر پایه ی رویکرد مخاطرات کسب و کار قرار داشته و هدف آن پایه گذاری ، پیاده سازی ، بهره برداری ، نظارت ، بازبینی ، نگهداری و بهبود امنیت اطلاعات است .

سیستم مدیریت امنیت اطلاعات در مجموع یک رویکرد نظام مند به مدیریت اطلاعات حساس به منظور محافظت از آن هاست. امنیت اطلاعات چیزی فراتر از نصب یک دیواره ی آتش ساده یا عقد قرارداد با یک شرکت امنیتی است. در چنین رویکردی بسیار مهم است که فعالیت های گوناگون امنیتی را با هدفی مشترک به منظور رسیدن به یک سطح بهینه از حفاظت همراستا کنیم.

خطرهای تهدید کننده ی سیستم های اطلاعاتی

خطرهای تهدید کننده ی امنیت اطلاعات به دو دسته ی عمدی و غیر عمدی تقسیم می شوند ، خطرهای عمدی خطرهایی هستند که امنیت اطلاعات سیستم را با برنامه ی قبلی و هدفی خاص مورد حمله قرار می دهند مثل خطر هکرها و ...

خطرهای غیرعمدی خطرهایی هستند که بر اثر اشتباهات انسان و نیروی کار به سیستم وارد می شود که این نوع خطر بیشترین میزان خسارات را به سیستم اطلاعاتی وارد می کنند همچنین خطرهای ناشی از عوامل طبیعی مثل سیل ،زلزله،طوفان و... جزء تهدیدات غیر عمدی به حساب می آید .

برای برطرف نمودن خطرهای موجود در سیستم های اطلاعاتی باید سیاست های امنیتی اتخاذ شود. مواردی که یک سازمان برای پیاده سازی یک سیستم امنیتی اعمال می کند به شرح زیر می باشد :

۱) تعیین سیاست امنیتی

۲) اعمال سیاست های مناسب

۳) بررسی بلادرنگ وضعیت امنیت اطلاعاتی بعد از اعمال سیاست امنیتی

۴) بازرسی و تست امنیت شبکه ی اطلاعاتی

۵) بهبود روش های امنیت اطلاعاتی سازمان

مراحل اجرای سیستم مدیریت امنیت و اطلاعات (ISMS)

اجرای ISMS در یک سازمان طبق مراحل ذیل صورت میپذیرد:

۱) آماده سازی

۲) تعریف نظم مدیریت امنیت اطلاعات

۳) ایجاد سند سیاست امنیت اطلاعات

۴) ارزیابی مخاطرات

۵) آموزش و آگاهی بخشی

۶)آمادگی برای ممیزی

۷) کنترل و بهبود مداوم

شرایط لازم جهت طراحی سیستم امنیت اطلاعات

۱) محرمانگی ( Confidentiality ): از سلامت اطلاعات چه در زمان ذخیره و چه به هنگام بازیابی و ایجاد امکان برای افرادی که مجاز به استفاده از اطلاعات هستند.

۲) دقت (integrity) : اطلاعات چه از نظر منبع ارسالی و چه در هنگام ارسال و بازخوانی آن باید از دقت و صحت برخوردار باشند و ایجاد امکاناتی در جهت افزایش این دقت ضرورت خواهد داشت.

۳) قابلیت دسترسی (availability ) : اطلاعات برای افرادی که مجاز به استفاده از آن می باشند باید در دسترس بوده و امکان استفاده در موقع لزوم برای این افراد مقدور باشند

فواید استفاده از سیستم مدیریت امنیت اطلاعات ( ISMS )

تصور کنید شخصی تصور کنید شخصی قصد سرمایه گذاری در یک شرکت را دارد ، اگر این شرکت نتواند اطلاعات محرمانه و اساسی خود را امن نگه دارد، این شرکت دچار تهدید و در نهایت ممکن است بازار کار خود را نسبت به رقبای خود از دست بدهد. به همین منوال در سازمان ها نیز در صورتی که سازمانی بتواند سیستم مدیریت امنیت اطلاعات را به درستی پیاده سازی و مدیریت کند تجارتی دائمی و همراه با ریسک کمتر خواهد داشت . به طور کلی سیستم مدیریت امنیت اطلاعات ( ISMS) منجر به اطمينان از تداوم تجارت و کاهش صدمات با ايمن ساختن اطلاعات و کاهش تهديدها می شود.

مستندات سیستم مدیریت امنیت اطلاعات یا ISMS

سیستم مدیریت امنیت اطلاعات یک مستند متنی است که باید بر اساس آن سازمان ها ساختار خود را پیاده سازی کنند.همانطور که ذکر شد، از بین کنترل های موجود باید کنترل های متناسب با سازمان خود را انتخاب کرده و مستند متنی به عنوان خط مشی امنیت تدوین کنیم. در نهایت پیاده سازی سیستم مدیریت امنیت اطلاعات منجر به تولید چندین مستند متنی می شود. اما این مستندات چه هستند و چند نوع از این مستندات بایستی در یک ساختار مدیریت امنیتی درست وجود داشته باشد ؟ بر اساس استانداردهاي مديريت امنيت اطلاعات و ارتباطات ، هر دستگاه یا سازمان بايد مجموعه مستندات مديريت امنيت اطلاعات و ارتباطات را به شرح زير، برای خود تدوين نمايد:

- مستند اهداف، راهبردها و سیاستهای امنیتی فضای تبادل اطلاعات دستگاه ( Security Policy )

- مستند طرح تحلیل مخاطرات امنیتی فضای تبادل اطلاعات دستگاه ( Risk Assessment )

- مستند طرح امنیت فضای تبادل اطلاعات دستگاه

- مستند طرح مقابله با حوادث امنیتی و ترمیم خرابیهای فضای تبادل اطلاعات دستگاه ( Disaster Recovery)

- مستند برنامة آگاهی رسانی امنیتی به پرسنل دستگاه ( Awareness )

- مستند برنامة آموزش امنیتی پرسنل تشکیلات تامین امنیت فضای تبادل اطلاعات دستگاه

مراحل پیاده سازی و دریافت استاندارد ISO 27001

۱) سازمان تصمیم به دریافت استاندار ISO 27001 می گیرد .

۲) این قصد را با یک شرکت مشاور در زمینه پیاده سازی سیستم مدیریت امنیت اطلاعات ISMS مطرح مینماید.

۳) شرکت مشاور در جلسه هیات مدیره خط مشی امنیتی را مشخص می کند .

۴) بر اساس کنترل های امنیتی کلیه نیاز های امنیتی مربوط به سازمان مطابق با استاندارد ISO 27001 پیاده سازی می شود .

۵) قبل از اینکه سر ممیز اصلی ( Lead Auditor) از نماینده بین المللی ارائه مدارک ISO یا اصطلاحا CB در محل حضور پیدا کند خود شرکت مشاور از یک گروه با عنوان ممیز داخلی ، بازرسی های لازم را انجام می دهند .

۶) از یک سر ممیز بین المللی که به عنوان نماینده یک مرکز صدور گواهی مانند TUV یا DNV هستند برای انجام بازرسی های لازم دعوت می شود.

۷) در صورت تایید صلاحیت و کسب حداقل امتیازات لازم ، گواهینامه صادر می شود.

مشکلات پیاده سازی سیستم مدیریت امنیت اطلاعات ( ISMS)

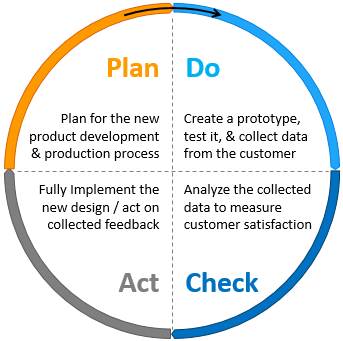

در صورتی که در یک سازمان سیستم مدیریت امنیت را پیاده سازی نموده و گواهی استاندارد مربوطه را هم در یک مرحله اخذ نماییم، اگر تداومی از نظر امنیتی نباشد، هیچ فایده ای برای سازمان نخواهد داشت. بنابراین همیشه در استانداردهای بین المللی از چرخه ای به نام چرخه دمینگ یا PDCA که یک چرخه مدور و دائمی است برای طراحی ، انجام ، آزمایش و اعمال مجدد طراحی استفاده می شود. حمایت همه جانبه و مداوم در پیاده سازی استانداردهای مدیریت امنیت اطلاعات بسیار ضروری میباشد. چون ناامنی تداوم دارد بایستی امن سازی و تفکر امنیت در همه جوانب سازمان تداوم داشته باشد و اعتبار مداوم و سالیانه داشته باشد. پس باید در هر زمان ودر هر مکان از فضای تبادل اطلاعات سازمانی به فکر امنیت بود.

شاید استفاده از سیستم امنیت اطلاعات به نظر سخت و پر هزینه باشد، اما به کارگیری آن لازم و ضروری است که فواید بسیاری دارد. استقرار این نظام باعث ایجاد حساسیت و کنترل بهتر جهت حفظ محرمانگی اسرار یک سیستم است و در آن نقش آموزش و برنامه ریزی کلان جهت نیروهای انسانی و جلوگیری از حوادث اطلاعاتی نقشی بسیار موثر است که به جز با حمایت مدیران یک مجموعه امکان پذیر نمی باشد. برای اینکه بتوانیم حمایت مدیران را جهت برقراری امنیت اطلاعات جلب کنیم بهتر است سیستمی مناسب را ارایه نماییم تا حمایت آنان را برای تقویت امنیت اطلاعات به دست آوریم و در این راستا ( ISMS ) یک سیستم مناسب و استاندارد برای این امر می باشد .

مقالات مرتبط

مراقب رمز عبور سایت هایتان باشید

ده نکته مهم برای افزایش امنیت هنگام گشت و گذار در اینترنت

چگونه می توان امنیت اندروید را بهبود بخشید؟

۷ ابزار رایگان که برای تامین امنیت کامپیوتر ضروری هستند

نکاتی در مورد امنیت شبکه بی سیم