حملات DOS یا Denial Of Sevice حملاتی میباشد که در طی آن هکر با ارسال درخواست های زیاد به کامپیوتر قربانی و یا یک سرور ، باعث مصرف بیش از حد منابع آن و درنتیجه از کار انداختن آن میشود. این منابع میتواند شامل CPU ، دیتابیس و پهنای باند و .. باشد. این حملات باعث ایجاد ترافیک غیرواقعی و بیش از حد شده و تمامی منابع شبکه را مصرف کرده و دسترسی کاربران به سایت را دچار اختلال کرده و عملا سرور را از کار انداخته و یا به اصطلاح Down میشود.

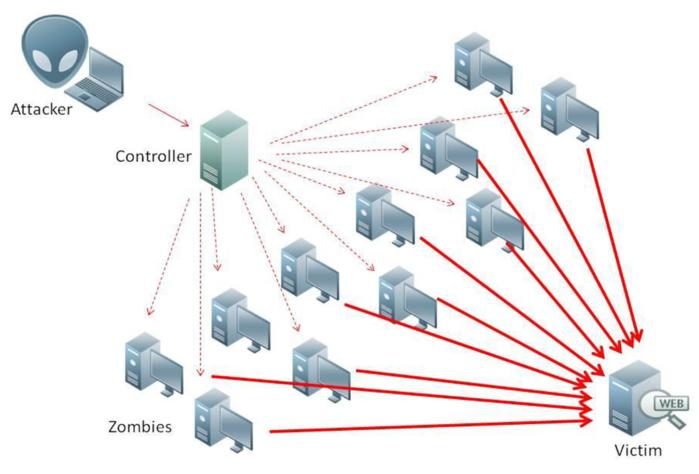

حملات DDOS یا Distributed Denial Of Service به حملاتی گفته میشود که توسط هکر با استفاده از چندین سیستم و تعداد زیادی حمله کننده در سطح گسترده ای انجام میشود. در این روش نیز همانند حملات DOS به دلیل ارسال درخواست های زیاد و ترافیک غیرواقعی و استفاده بیش از حد از منابع سرور، تمامی سایت های سرور دچار اختلال شده و دسترسی کاربران از کار میفتد. در این روش، هکر سیستم های زیادی را آلوده کرده و در دست میگیرد. به سیستمهای آلوده شده زامبی (zombie) و به شبکهای از این سیستمها که تحت کنترل یک شخص هستند، botnet گفته میشود.

شبکه بات نت به این صورت است که تعداد زیادی کامپیوتر که زامبی نامیده میشوند از یک مرکز کنترل به نام C&C توسط هکر کنترل میشوند و با دستور هکر درخواست های زیادی به صورت همزمان به سمت سرور ارسال میکنند.در اینصورت تعداد درخواست ها به اندازه ای افزایش پیدا میکند که سرور دیگر نمیتواند به درخواست های کاربران پاسخ دهد.در نتیجه سرور از دسترس خارج شده و دیگر کاربران نمیتوانند از خدمات سرور استفاده نمایند.

تفاوت این دو حمله این است که در حملات DOS ، هکر با استفاده از یک سیستم و به صورت مستقیم کار خود را انجام داده و درخواست ها را ارسال میکند. ولی در حملات DDOS ، هکر با استفاده از چندین سیستم مختلف و یا با استفاده از تمامی کامپیوتر های موجود در شبکه حمله را انجام میدهد. هکر میتواند کنترل سیستم شما را در دست گرفته و از آن برای حمله به سیستم دیگری استفاده نماید. در نهایت هدف از این حملات از دسترس خارج کردن سرور و قطع دسترسی کاربران شبکه میباشد.

در حمله DDoS ، هکر دستور یا کامندی را به عوامل زامبی خود داده و این عوامل درخواست های خود را به یک سیستم ارسال میکنند. درخواست ارسال شده توسط زامبی ها به گونه ای است که گویا از طرف سیستم قربانیان ارسال شده است؛ بنابراین سیستم واقعی اطلاعات درخواست شده را به سیستم قربانی میفرستد. حال اگر تعداد زیادی زامبی این کار را همزمان انجام دهند، سیستم قربانی در آن واحد با جریانی از پاسخهای ناخواسته از سوی چندین کامپیوتر روبرو میشود. این روش کارایی سیستم قربانی را کاهش داده و یا سبب خاموش شدن آن میشود.

درحال حاضر حملات DOS از بیشترین حملاتی است که امروزه انجام میشود و مقابله با آن بسیار سخت میباشد. در این حملات هکر درخواست های زیادی را به صورت Packetهای TCP به سرور ارسال میکند تا وب سرور را از کار انداخته و کاربران نتوانند سایت ها را مشاهده نمایند. در این صورت کاربران هنگام بارگزاری سایت با پیغام خطای Network Timeout مواجه خواهید شد.

علائم حملات DDOS چیست؟

- کندی در پاسخگویی به درخواست ها

در صورتیکه سرور مورد حمله قرار گرفته باشد، تایم پاسخگویی به درخواست های بازدید صفحات دچار وقفه شده و مدت زمان بارگزاری صفحات طولانی خواهد شد. البته این امر همواره دلیل بر حملات ddos نیست،بلکه این اتفاق ممکن است برای سایت هایی که بازدید بالایی دارند نیز بیفتد که این امر وابستگی زیادی به قدرت سخت افزاری سرور و تنظیمات آن دارد.

- عدم اتصال به پایگاه داده

گاهی ممکن است برای صفحات داینامیک برای اتصال به دیتابیس ارتباط برقرار نشود، در چنین مواقعی با پیغام خطای تکمیل ظرفیت اتصال به پایگاه داده یا too many connection مواجه میشویم. در چنین مواردی بهتر هست که با تنظیم یک دستور هدر 500 HTTP به ربات های جستجوگر اعلام کنیم که سایت در حال حاضر مشکل دارد و بعدا مراجعه کند. چرا که در غیر اینصورت با وجود down بودن دیتابیس سرور، ربات ها با دریافت وضعیت HTTP 200 صفحه خالی را index می کنند که این حالت اصلا مناسب نیست، در php این کار را با دستورات header می توان انجام داد.

header('HTTP/1.0 500 Internal Server Error');

- مصرف بیش از حد منابع سرور

مصرف بیش از حد و غیر نرمال منبع سرور مانند حافظه و یا پهنای باند میتواند یکی از نشانه های حمله ddos به سرور باشد.

- افزایش بیش از حد درخواست ها

یکی دیگر از علائم حمله ddos، تعداد زیادی درخواست http به سرور است که با مشاهده فایل log و قسمت آمار، می توان این موضوع را متوجه شد.

- اختلالات در سرویس های جانبی نظیر ایمیل

گاهی اوقات حملات ddos میتواند سرویس های جانبی یک سرور نظیر سرویس ایمیل را دچار مشکل کند. در این مواقع ارسال و دریافت ایمیل ممکن است به کندی صورت گرفته یا دچار وقفه شود، البته هر وقفه و اختلالی به معنی حمله ddos نیست، تنها به عنوان یک نشانه می توان آن را محسوب کرد.

طبق گزارش های ارائه شده در سطح جهانی، حدود یک سوم حوادثی که باعث از کارافتادگی و داون شدن سرورها میشود مربوط به حملات DDOS میباشد.

تکنیکهای حمله DoS

هفت نوع تکنیک وجود دارد که مورد استفاده مهاجمان در حملات DoS است:

- حملات بر مبنای پهنای باند

- جریان سیلآسای درخواست سرویس

- حملات بر مبنای جریانی از (SYN (SYN Flooding Attack

- حملات بر مبنای جریانی از (ICMP (ICMP flooding Attack

- حملات نظیر به نظیر

- حملات DoS دائمی

- حملات بر مبنای جریانی از اپلیکیشنها

متد های حملات DOS و DDOS

برخی متدهایی که برای حملات Dos و DDos مورد استفاده قرار می گیرد برای درک بهتر و راههای جلوگیری از این حملات به توضیح آنها میپردازیم :

Buffer Overflow Attack

زمانیکه میزان اطلاعات نوشته شده در بافر بیش از میزان پیش بینی شده برای آن در مموری سیستم باشد حمله سر ریز بافر رخ خواهد داد. حمله کننده می تواند دیتای کنترل کننده مسیر اجرای برنامه را بازنویسی کرده و با سرقت و کدهای برنامه دلخواه خود را به جای پروسه های سرور به اجرا در آورد.

ICMP Flood

این روش با ارسال درخواستهای ping به سمت سرور قربانی، باعث اختلال در سرویس دهی سرور میشود. روی یک سرور هاست های زیادی وجود دارد که در صورت ارسال درخواست های متعدد ICMP با پاسخ های تمام هاست های موجود مواجه خواهد شد که این امر موجب از کار افتادن سوییچ شبکه شده و در نهایت سرور از دسترس خارج خواهد شد.

SYN Flood

زمانی که یک هاست تعداد زیادیpacket های TCP/SYN را با یک نشانی جعلی ارسال می کند SYN Flood رخ می دهد. هر کدام از این packetها مانند connection request در نظر گرفته می شوند که باعث ایجاد یک ارتباط نیمه باز در سرور شده به طوری که سرور با ارسال یکTCP/SYN-ACK Packet پاسخ به ACK Packet منتظر دریافت پاسخ از فرستنده می ماند. یا به عبارتی دیگر با ارسال درخواست های متعدد با علامت SYN به ماشین قربانی باعث پر شدن صف Backlog می شود.

Backlog چیست؟

تمامی درخواست هایی که به ماشین وارد می شوند و شامل علامت SYN برای برقراری ارتباط می باشند در قسمتی از حافظه به ترتیب ذخیره می شوند تا پس از بررسی جواب آنها داده شده و ارتباط برقرار شود، این قسمت از حافظه Backlog Queue نام دارد. وقتی که این قسمت به علت درخواست های زیاد پر شود، سرویس دهنده مجبور به رها کردن درخواست های جدید می شود و در نتیجه از رسیدگی به این درخواست ها باز می ماند.

Teardrop Attacks

حمله Teardrop از طریق ارسال mangled ip با overlap بارگزاری بالایی را برای کارت شبکه سرور مورد هدف بوجود می آورد. این ضعف به دلیل وجود باگ در لایه های شبکه و TCP/IP می باشد. استفاده از سیستم عامل بروز و بروز رسانی های امنیتی در جلوگیری از این نوع حملات بسیار موثر است.

در هنگام انتقال اطلاعات از یک سیستم به سیستم دیگر اطلاعات به بخش های کوچکی تقسیم شده و در سیستم مقصد این بخش ها مجدد به هم متصل میشوند. هر کدام از این بخشها دارای یک فیلد هستند که نشان دهنده قسمتی از اطلاعات است. این فیلد به همراه شماره ترتیب به سیستم مقصد کمک می کند تا بسته ها را مجددا به هم متصل کند. در حملات Teardrop بسته ها با شماره افست و ترتیب نادرست ارسال شده و در سیستم عامل های مختلف به دلیل باگ های موجود در کد های دوباره سازی بسته های اطلاعاتی، سیستم مقصد نمیتواند آنها را مرتب کرده و در نهایت باعث کرش کردن سیستم می شوند.

حملات DOS پایدار

حمله PDOS یا Permanent DOS کهphlashing نیز نامیده میشود یک سیستم به صورتی آسیب میبیند که نیاز به جایگزینی و یا نصب دوباره سخت افزار خواهد داشت.

Floodهای مرتبه Application

حملات داس مانند سرریز buffer می تواند موجب اختلال نرم افزار در حال اجرا و پرشدن فضای دیسک یا مصرف تمامی حافظه RAM یا زمان CPU شود.

Nuke

با ارسال درخواستهایPing اشتباه شبکه را دچار اختلال خواهد کرد. این روش از قدیمیترین روشهای حمله است و یکی از نرم افزارهای معروف آن WinNuke می باشد. این برنامه با استفاده از ضعف در Netbios ویندوز 95 اقدام به حمله می نماید. با ارسال یک رشته اطلاعات به پورت 139 باعث نمایش صفحه آبی در این نسخه از سیستم عامل ویندوز می شود.

R-U-Dead-Yet

این حمله با استفاده از session های درانتظار درخواستweb application ها مورد حمله قرار می گیرد. Slowlorisبرنامه ای است که سشنهای مربوط به وب سرور را برای برقراری ارتباط باز نگه داشته و با استفاده از ارسال درخواست با هدرهای حجم بالا به این Session های در حال انتظار، باعث از کار افتادن وب سرور می شود.

حمله Reset یا RST

پکت هایی که با علامت RST ارسال می گردند باعث قطع ارتباط موردنظر میشوند. در واقع اگر سیستم A به سمت سیستم B پکتی را با علامت RST ارسال کند درخواست اتصال مورد نظر از Backlog پاک خواهد شد.

از این حمله برای قطع اتصال دو سیستم استفاده میشود. به عنوان مثال هکر با ارسال یک در خواست RST از طرف سیستم A به سیستم B ارتباط را قطع میکند. در داخل پکتی که از سوی هکر به سمت سیستم قربانی ارسال می شود IP مبدا گذاشته می شود و در این صورت سیستم B که سرویس دهنده می باشد ارتباط مورد نظر سیستم A را از Backlog حذف می کند.

در این روش هکر آی پی جعلی تولید کرده و درخواست خود را جای ماشین دیگری ارسال میکند. به این تکنیک Spoofing نیز گفته می شود. آی پی مبدا که در پکت ارسالی از سوی ماشین حمله کننده به سمت سیستم B می رود همان آی پی سیستمA می باشد. در صورتی که آی پی سیستم هکر چیز دیگری است.

حمله Land Attack

در این حمله با استفاده از روش Spoofing در پکت هایی که به سمت سرویس دهنده ارسال می شود به جای IP و Port مبداء و مقصد، آی پی و پورت خود سرویس دهنده قرار داده می شود و در واقع آی پی و پورت سیستم سرویس دهنده به خود سرویس دهنده ارسال میشود.

این عمل باعث می شود تا در سیستم عامل های قدیمی یک حلقه داخلی Routing به وجود بیاید که باعث پر شدن حافظه و به وجود آمدن حمله DOS می شود.

امروزه تمامی سیستم های هوشمند مانند IDS ها قادر به شناسایی این حملات می باشند و این حمله تاثیر زیادی بر روند کاری سرویس دهنده ندارد.

حمله Smurf Attack

این حملات با ارسال درخواست های ICMP به سمت محدوده ای از آی پی های Amplifier باعث گسترش ترافیک و به وجود آمدن حمله DOS می شوند. هکر درخواست های ICMP خود را به صورت Spoof شده و از طرف سیستم قربانی به آی پی های amplifier ارسال میکند. با ارسال هر درخواست صدها جواب برای درخواست ICMP به سمت سیستم قربانی سرازیر شده و ترافیک آن را بالا می برند.

Amplifier

تمام شبکه هایی که درخواست های ICMP را برای IP broadcast خود فیلتر نکرده اند یک Amplifier محسوب می شوند.

حمله کننده می تواند در خواست های خود را مثلا به IP هایی مانند: 192.168.0.0xxx که X می تواند 255, 223, 191, 159, 127, 95, 63, 31, 15, 7, 3 یعنی IP های Broadcast باشند ارسال کند. البته قابل ذکر است IP broadcast بستگی به چگونگی بخش بندی IP در شبکه دارد.

در این روش، هکر با تولید پینگ و ایجاد ترافیک ICMP echo ، آنها را از منابع جعلی به سیستم قربانی ارسال می کند. نتیجه هم تعداد فراوانی پاسخ پینگ است که باعث نابودی سیستم قربانی می شود.

حمله Ping Flood یا Ping of Death

درگذشته یکی از مشهورترین حملات DoS بوده که امروزه به طور کامل جلوی آن گرفته شده است. هکر با ارسال مستقیم درخواست پینگ به سیستم قربانی سعی میکند که سرویس ها بلاک و یا فعالیت آن ها کاهش یابد. در این نوع حمله اندازه بسته های اطلاعاتی به حدی زیاد است که سیستم قربانی قادر به پاسخگویی نبوده و کرش میکند.

حملات Trinoo

در اصل از برنامه های Master/Slave است که با یکدیگر برای یک حملهUDP برعلیه سیستم قربانی هماهنگ می شوند. در یک روند عادی، مراحل زیر برای برقراری یک شبکه Trinoo DDoS واقع می شوند.

مرحله اول : هکر با استفاده از یک سیستم هک شده، یک لیست از سیستمهای قابل هک را جمع آوری کرده که این کار به صورت خودکار توسط سیستم هک شده انجام میشود.

مرحله دوم : به محض آماده شدن این لیست، اسکریپت های هک آماده و به صورت ارسال سیل آسای UDP بر روی سیستم قربانی توسط میزبانان قربانی (Master ) انجام میشود.

مرحله سوم : هنگامی که هکر دستور حمله را به این میزبانان قربانی ارسال میکند حمله DDOS شروع میشود. این سیستم های میزبان (Master )به تمامی سیسستم های دیگر دستور حمله به آی پی مورد نظر را داده که در این صورت با انجام چندین حمله DOS یک حمله DDOS انجام میگیرد.

حملات TFN/TFN2K

TFN یا Tribal Flood Network یا شبکه طغیان قبیله ای، مانند حمله Trinoo یک حمله Master/Slave است که در آن برای طغیان SYN علیه سیستم قربانی هماهنگی صورت می گیرد. سیستم های TFN حملات بسیار متنوع تری شامل طغیان ICMP طغیان SYN و حملات Smurf انجام میدهند، بنابراین TFN از حمله Trinoo پیچیده تر است.

TFN2K نسبت به TFN دارای قابلیت های بیشتری است. در حملات TFN2K به دلیل استفاده از آدرس های آی پی جعلی کشف منبع حمله را دشوارتر میکند. این حملات میتوانند از شکاف های سیستم عامل برای ارسال بسته های نامعتبر استفاده کرده و باعث از کار افتادن سیستم قربانی میشود.

در حملات TFN2K ، هکر میتواند دستورها را به صورت ریموت نیز اجرا کند و دیگر نیازی به اجرای آنها با لاگین به سیستم قربانی را مانند Master در TFN ندارد. این حملات محدود به پاسخ های اکوی ICMP نیست و می تواند روی واسط های مختلفی مانند TCP و UDP صورت گیرد. بنابراین TFN2K خطرناک تر و همچنین برای کشف کردن مشکل تر است.

حملات Stacheldraht

Stacheldraht بسیار شبیه به Trinoo و TFN است، اما Stacheldraht اجازه می دهد که ارتباط بین حمله کننده و Masterها (که در این حمله Handler نامیده می شوند) رمزنگاری شود؛ عامل ها می توانند کد خود را بصورت خودکار ارتقاء دهند، می توانند اقدام به انواع مختلفی از حملات مانند طغیان های ICMP ، طغیان های UDP و طغیان های SYN کنند.

پیشگیری و مقابله در برابر حملات DOS و DDOS

- مهم ترین کار جهت جلوگیری از حملات استفاده از سیستم عامل های آپدیت شده است

- استفاده از فایروال مناسب برای سیستم ها و سرورها جهت جلوگیری از حملات و همچنین بلاک کردن آی پی های مشکوک با تقاضای بالا توسط فایروال

- نصب نمودن ابزارهای امنیتی و به روزرسانی آن ها

- استفاده از یک سیستم مانیتورینگ جهت اطلاع آنالیز وضعیت سرور و جلوگیری از حملات در صورت مشاهده مصرف غیر معمول منابع در سرور

- مطلع نمودن مدیر سرور در صورت مشاهده حملات توسط کاربران

هیچ راه قطعی برای مقابله با حملات دی داس وجود ندارد.به این علت که تمامی این درخواست هایی که از سمت هکرها ارسال میشود یک درخواست معمولی و استاندارد است که توسط هر کاربر دیگری نیز ارسال میشود. به عنوان مثال درخواست مشاهده صفحات سایت توسط سیستم های زامبی در یک بات نت مانند درخواست کاربر عادی برای مشاهده صفحات سایت میباشد.

در صورتیکه حملات دی داس اتفاق بیفتد اولین اقدام تشخیص لایه ای است که حمله در آن اتفاق افتاده است. حملات معمولا در لایه 7 نرم افزاری یا در لایه 3 و 4 شبکه رخ داده و وسعت یه حمله به ویژگی هایی همچون حجم و تعداد پکت های ارسالی در ثانیه بستگی دارد.

مهار کردن حملات دی داس در لایه 3 و 4 بسیار دشوار است و در صورت بالا بودن حجم حمله باید قبل از رسیدن به سرور توسط مدیر سرور کنترل و مهار شود. بنابراین نیاز به فایروال های سخت افزاری و یک شبکه ایمن از ملزومات مقابله با این حملات بوده که در اکثر دیتاسنترها امکان پذیر نیست و نیاز به میزبانی سرور در دیتاسنترهای DDoS Protected دارد.

در خصوص حملات لایه 7 که معمولا به صورت GET یا POST ارسال شده و مصرف منابع سرور از جمله سی پی یو و رم را افزایش میدهند ممکن است بتوان با استفاده از فایروال های نرم افزاری تا حدودی سرور را مقاوم کرد ولی اگر تعداد پکت های ارسالی بالا باشد و دارای الگوی خاصی نباشد مهار این حملات بسیار سخت خواهد شد. دفاع در برابر حملات DOS باید ترکیبی از ابزارهای کشف حمله و پاسخ و تحلیل و کنترل ترافیک باشد.

دفاع علیه حملات Smurf

در صورتیکه مورد حمله Smurf قرار گرفته باشید، مقابله با آن بسیار دشوار است. میتوانید بسته های ارسالی هکر را در روتر خارجی مسدود کنید، اما پهنای باند منشاء آن روتر مسدود خواهد شد. برای اینکه فراهم کننده شبکه بالاتر شما، حملات را در مبداء حمله مسدود کند، به هماهنگی نیاز است.

بمنظور جلوگیری از آغاز حمله از سایت خودتان، روتر خارجی باید به گونه ای پیکربندی شود که تمام بسته های خارج شونده که آدرس مبداء متناقض با زیرشبکه شما دارند، مسدود شود. اگر بسته جعل شده نتواند خارج شود، نمی تواند آسیب چندانی برساند.

برای جلوگیری از قرار گرفتن بعنوان یک واسطه و شرکت در حمله DOS شخص دیگر، روتر را طوری پیکربندی کنید که بسته هایی را که مقصدشان تمام آدرس های شبکه شماست، مسدود کند. یعنی، به بسته های ICMP منتشر شده به شبکه خود، اجازه عبور از روتر ندهید. در این صورت امکان پینگ از خارج شبکه به سیستم وجود نخواهد داشت و تنها امکان پینگ به سیستم های موجود در شبکه حفظ خواهند شد. همچنین می توانید سیستم های میزبان را طوری پیکربندی کنید که از انتشارهای ICMP کاملا جلوگیری کنند.

دفاع علیه حملات طغیان SYN

به بلاک های کوچک بجای تخصیص یک شیء از نوع ارتباط کامل (که باعث اشغال فضای زیاد و نهایتاً اشکال در حافظه می شود)، یک رکورد کوچک تخصیص دهید. پیاده سازی های جدیدتر برای SYN های ورودی ، تنها 16 بایت تخصیص می دهد.

کوکی های SYN یک دفاع جدید علیه کوکی های SYN است. در کوکی های SYN، هر طرف ارتباط، شماره توالی (Sequence Number) خودش را دارد. در پاسخ به یک SYN، سیستم مورد حمله واقع شده، یک شماره توالی مخصوص از ارتباط ایجاد می کند که یک «کوکی» است و سپس همه چیز را فراموش می کند یا بعبارتی از حافظه خارج می کند (کوکی بعنوان مشخص کننده یکتای یک تبادل یا مذاکره استفاده می شود). کوکی در مورد ارتباط اطلاعات لازم را در بردارد، بنابراین بعداً می تواند هنگامی که بسته ها از یک ارتباط سالم می آیند، مجدداً اطلاعات فراموش شده در مورد ارتباط را ایجاد کند.

با دستور netstat -an|grep :80 تمام کانکشن هایی که به پورت 80 وصل هستند را می توانید مشاهده کنید، سپس با استفاده از دستور netstat -an|grep SYN_RECV می توانیم مشاهده کنیم کجا با SYN_RECV شروع شده است.

تعداد کانکشن های آپاجی و تعداد کانکشن های SYN_RECV :

netstat -an|grep :80|wc -l

netstat -an|grep SYN_RECV|wc -l

Firewalls

با استفاده از فایروال ها میتوان با تعریف رول ها پروتکل ها را را پذیرفت یا رد کرد. برای مثال در صورتی که حملاتی از سمت چند IP غیرمعمول اتفاق بیافتد، می توان با تعریف یک rule نسبت به نادیده گرفتن بسته های ارسالی از سمت هکر اقدام نمود.

Switches

بیشتر switchها دارای قابلیت Rate-Limiting و ACL می باشند. بعضی از سوئیچ ها به صورت خودکار و یا system-wide قابلیت های

rate limiting، traffic shaping، delayed binding(TCP splicing)، deep packet inspection و Bogon filtering، را جهت کشف و اصلاح حملات DOS از طریق automatic rate filtering و WAN Link Failure و Balancing ارائه می نمایند.

Routers

همانند سوئیچ ها، روترها نیز قابلیت Rate-Limiting و ACL را دارا هستند. همچنین به صورت دستی نیز تنظیم می شوند. بیشتر مسیریاب ها به آسانی در برابر حملات DOS دچار اختلال میشوند. اگر قوانینی را در مسیریاب به گونه ای تنظیم نمایید که در هنگام حملات statistics ارائه دهند، مسیریاب بیشتر کند شده و مسئله پیچیده و دشوارتر خواهد شد. Cisco IOS قابلیتهایی دارد که مانع از Flooding می شوند.

با وجود اینکه روترها میتوانند سدی برای حملات ساده پینگ با استفاده از فیلتر کردن پروتکل ها غیرضروری باشند، اما در برابر حملات پیچیده تر و حملات در سطح Application با استفاده از آدرس های آی پی معتبر، بی تأثیر هستند.

Application Front End Hardware

Application Front End Hardware سخت افزار هوشمندی است که سر راه شبکه و قبل از رسیدن ترافیک به سرور قرار می گیرد. می توان از آن در ارتباط بین مسیریاب ها و سوئیچ ها استفاده نمود. این سخت افزار packetها را به محض ورود به سیستم آنالیز کرده و آنها را بر اساس اولویت، معمول بودن یا خطرناک بودن شناسایی می کند.

پیشگیری بر پایه IPS

سیستم های پیشگیری از نفوذ Intrusion-prevention systems (IPS) در حملاتی که Signature Associated هستند موثرند. آی پی اس های مبتنی بر محتوا، نمی توانند حملات Behavior-Based DOS را Block کنند.

دفاع بر اساس DDS

برخلاف مشکلی که IPS ها دارند، DOS Defence System یا DDS میتوانند حملات DOS Connection-Based و حملاتی که محتویاتی مشروع اما قصد سوء دارند را مسدود کنند. یک DDS هر دوی حملات protocol baseهمچون Treadrop و Ping of death و حملات rate-basedهمچون ICMP Floods و SYN Floods را کنترل میکند.

Blackholing و Sinkholing

با استفاده از blackholding تمامی ترافیک حملات به DNS یا آدرس آی پی به null interface یا non-existent server فرستاده میشود. به منظور تاثیر بیشتر و جلوگیری از تاثیرات ارتباطات شبکه، میتواند توسط ISP مدیریت شود.

Clean pipes

تمامی ترافیک از cleaning center یا یک scrubbing center با استفاده از روشهایی مانند پروکسی ها، تونل ها یا حتی مدارات مستقیم که تنها ترافیک خوب را در صورت حملات DDOS و دیگر حملات به سرور انتقال می دهند، عبور می کنند. اجراکننده باید ارتباط مرکزی به اینترنت داشته تا بتواند این نوع سرویس را مدیریت نماید مگر اینکه آنها را بتوان به آسانی با استفاده از cleaning center یا scrubbing center پیاده سازی نمود.

سیاه چاله

در این روش تمامی بسته های ارسالی چه خوب و چه بد دور ریخته شده و ترافیک از بین میرود. در واقع شبکه به صورت off-line قابل دسترس خواهد بود که حتی کاربران قانونی نیز اجازه دسترس نخواهند داشت.

سیستم های کشف نفوذ

سیستم های کشف نفوذ intrusion detection systems این امکان را میدهد تا در صورت حمله با استفاده از پروتکل ها آنها را تشخیص دهد. این سیستم ها در کنار فایروال ها میتوانند به صورت خودکار در صورت نیاز ترافیک را مسدود کنند. به علت اهمیت تشخیص نفوذ گاهی اوقات تنظیمات این سیستم ها باید توس یک فرد خبره امنیت انجام گیرد.

سرورها

کانفیگ مناسب اپلیکیشن های سرور میتواند در به حداقل رساندن تاثیر حملات DDOs نقش بسزایی داشته باشد. ادمین شبکه باید به درستی تعیین نماید که سرویس ها از چه منابعی استفاده کرده و چگونه به درخواست های کلاینت ها پاسخ دهد. سرورها میتوانند به گونه ای بهینه سازی شوند که در صورت حملات DDOS بتوانند روند سرویس دهی را ادامه دهند.

با استفاده از نرم افزار Dos_Deflate میتوان تعداد اتصالات هر آی پی که به سرویس دهنده شما برقرار کرده است را مدیریت کنید. برخی نکات لازم در مورد ویرایش فایل پیکربندی (nano /usr/local/ddos/ddos.conf) که باید به آنها دقت داشته باشید، مقادیر EMAIL_TO که شما ایمیل مورد نظر جهت دریافت گزارشات را مشخص می کنید،FREQ برای مشخص کردن تعداد کانکشن هر آی پی در دقیقه است که پیشنهاد می کنیم مقدار بالاتر از 5 را به آن اختصاص ندهید، NO_OF_CONNECTIONS بیشترین تعداد کانکشنی است که هر آی پی می تواند داشته باشد را مشخص می کند که مناسبتربن مقدار آن بین 100 تا 200 است.

همچنین با نصب فایروال CSF و BFD میتوان امنیت سرور را افزایش داد. در نظر داشته باشید که مهمترین اقدام قبل از نصب هر گونه نرم افزار، بهینه سازی خود وب سرور آپاچی است.

ابزار تخفیف DDoS

ابزارهایی وجود دارد که جهت کم کردن و متعادل کردن ترافیک شبکه یا فایروالینگ برای حملات DDoS استفاده می شوند. این ابزارها دارای سطوح مختلفی بوده و کامل نیستند. برخی ترافیک قانونی را متوقف میکنند و برخی دیگر اجازه ورود ترافیک غیر قانونی به سرور را میدهند. در هر صورت زیرساخت سرور باید به گونه ای مقاوم شود تا در تشخیص ترافیک درست و نادرست بهتر عملکرد مناسبی داشته باشید.

پهنای باند زیاد

تهیه پهنای باند زیاد یا شبکه های افزونه برای مقابله با حملات DDOS که ترافیک را افزایش میدهد، میتواند موثر باشد.

مقالات مرتبط :